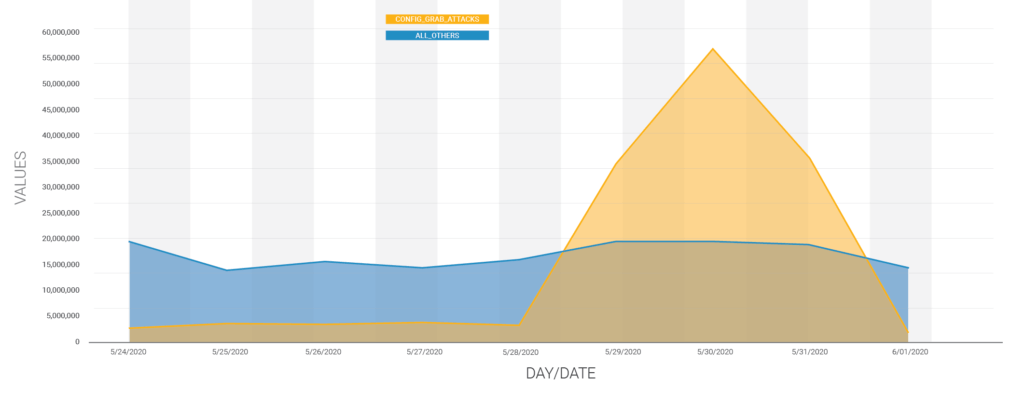

在2020年5月29日至5月31日之间,Wordfence防火墙阻止了超过1.3亿起旨在通过下载130万个站点的配置文件来收集其数据库凭据的攻击。

该攻击活动的高峰发生在2020年5月30日。目前,来自此活动的攻击占整个WordPress生态系统所有尝试利用插件和主题漏洞进行攻击的75%。

我们能够将这些攻击与以前针对类似规模的XSS漏洞的同一威胁参与者联系起来。所有Wordfence用户(包括Wordfence Premium和仍在使用免费版本的Wordfence的用户)都受到我们防火墙内置目录遍历保护的保护。

不同的漏洞,相同的IP

先前报道的XSS活动发送了来自20,000多个不同IP地址的攻击。新的战役使用相同的IP地址,这是大多数攻击和目标站点的原因。该活动还攻击了以前的XSS活动中未包含的近一百万个新站点。

与XSS广告系列一样,几乎所有攻击都针对过时的插件或主题中的较旧漏洞,这些漏洞允许下载或导出文件。在这种情况下,攻击者将尝试下载wp-config.phpWordPress,这是对所有WordPress安装都至关重要的文件,除了身份验证唯一密钥和盐之外,还包含数据库凭据和连接信息。有权访问此文件的攻击者可以访问该站点的数据库,该站点中存储了网站内容和用户。

妥协指标

在服务器日志中应该可以看到此活动的攻击。查找wp-config.php查询字符串中包含任何返回200响应代码的日志条目。

以下列出了此广告系列中攻击性最高的10个IP地址。

200.25.60.5351.255.79.47194.60.254.4231.131.251.113194.58.123.231107.170.19.251188.165.195.184151.80.22.75192.254.68.13493.190.140.8

我该怎么办?

运行Wordfence的网站受到此广告系列的保护。如果您的站点未运行Wordfence,并且您认为自己已受到攻击,请立即更改数据库密码和身份验证唯一密钥和盐。

如果将服务器配置为允许远程数据库访问,则具有数据库凭据的攻击者可以轻松添加管理用户,泄露敏感数据或完全删除站点。即使您的站点不允许远程数据库访问,知道您站点的身份验证密钥和盐的攻击者也可以使用它们来更轻松地绕过其他安全机制。

如果您不满意上述更改,请与您的主机联系,因为更改数据库密码而不更新wp-config.php文件可能会暂时关闭您的站点。

结论

在今天的帖子中,我们介绍了自2月以来一直在跟踪的威胁演员针对WordPress网站的另一次大规模攻击活动。所有Wordfence用户(包括运行免费版Wordfence和Wordfence Premium的网站)都受到保护,免受这些攻击。尽管如此,我们还是建议您确保所有插件和主题都保持最新状态,并与您认识的任何其他网站所有者或管理员共享此信息。这个威胁参与者的攻击正在不断发展,我们将继续分享可用的其他信息。

上文由夏柔进行翻译,原文主出自:https://www.wordfence.com/blog/2020/06/large-scale-attack-campaign-targets-database-credentials/

2. 分享目的仅供大家学习和交流,您必须在下载后24小时内删除!

3. 不得使用于非法商业用途,不得违反国家法律。否则后果自负!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,默认解压密码为"www.yuankufang.com",如遇到无法解压的请联系管理员!

源库坊 » 大规模攻击活动以数据库凭据为目标

常见问题FAQ

- 免费下载或者VIP会员专享资源能否直接商用?

- 本站所有资源版权均属于原作者所有,这里所提供资源均只能用于参考学习用,请勿直接商用。若由于商用引起版权纠纷,一切责任均由使用者承担。更多说明请参考 VIP介绍。

- 提示下载完但解压或打开不了?

- 找不到素材资源介绍文章里的示例图片?

- 源库坊